Apesar da intensificação das ações policiais, especialistas temem que o cibercrime evolua para métodos ainda mais agressivos, incluindo violência física.

Imagine chegar à escola, ao consultório médico ou à farmácia e ouvir: “Lamentamos, mas nossos sistemas estão fora do ar”. Os culpados frequentes são grupos de cibercriminosos operando do outro lado do mundo, exigindo pagamento para liberar o acesso aos sistemas ou devolver dados roubados.

A ascensão do Ransomware: Uma indústria invisível

A epidemia de ransomware não dá sinais de desaceleração em 2024 e, ao contrário, especialistas temem que possa estar entrando em uma fase mais violenta.

“Definitivamente não estamos vencendo a luta contra o ransomware no momento”, afirma Allan Liska, analista de inteligência de ameaças da Recorded Future.

O ransomware pode ser considerado o principal cibercrime da última década, com criminosos visando uma ampla gama de vítimas, incluindo hospitais, escolas e governos. Os invasores criptografam dados críticos, paralisando a operação da vítima, e depois a extorquem com a ameaça de liberar informações confidenciais. Esses ataques tiveram sérias consequências. Em 2021, a Colonial Pipeline Company foi alvo de ransomware, forçando a empresa a interromper o fornecimento de combustível e levando o presidente dos EUA, Joe Biden, a implementar medidas emergenciais para atender à demanda. Mas os ataques de ransomware são eventos diários em todo o mundo – na semana passada, hospitais no Reino Unido foram atingidos – e muitos deles não chegam às manchetes.

“Há um problema de visibilidade dos incidentes; a maioria das organizações não os divulga ou relata”, diz Brett Callow, analista de ameaças da Emsisoft. Ele acrescenta que isso torna “difícil avaliar a tendência” mês a mês.

Os pesquisadores são obrigados a confiar em informações de instituições públicas que divulgam ataques, ou até mesmo dos próprios criminosos. Mas “criminosos são mentirosos inveterados”, afirma Liska.

Tudo indica que o problema não vai desaparecer e pode até estar se acelerando em 2024. De acordo com um relatório recente da empresa de segurança Mandiant, subsidiária do Google, 2023 foi um ano recorde para o ransomware. Os relatórios indicam que as vítimas pagaram mais de US$ 1 bilhão a gangues – e esses são apenas os pagamentos que temos conhecimento.

A escalada do crime digital

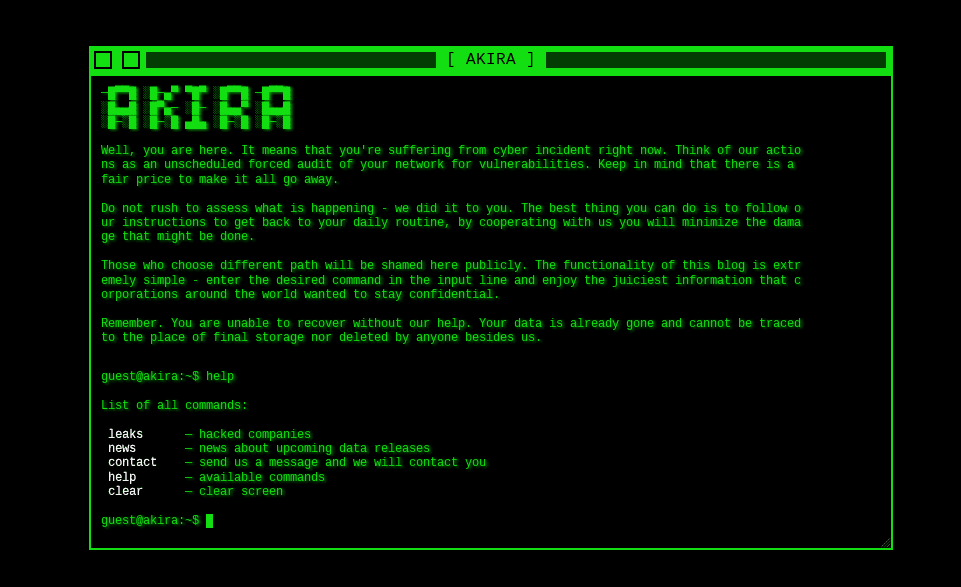

Uma importante tendência identificada no relatório foi o aumento das publicações por gangues nos chamados “sites de shaming”, onde os invasores vazam dados como parte de uma tentativa de extorsão. Houve um salto de 75% nas publicações em sites de vazamento de dados em 2023 em comparação com 2022, de acordo com a Mandiant. Esses sites empregam táticas chamativas como contagens regressivas para quando os dados confidenciais das vítimas serão tornados públicos se elas não pagarem. Isso ilustra como as gangues de ransomware estão aumentando a severidade de suas táticas de intimidação, disseram especialistas à WIRED.

“De modo geral, suas táticas estão se tornando cada vez mais brutais”, diz Callow.

Por exemplo, os hackers também começaram a ameaçar diretamente as vítimas com ligações telefônicas ou e-mails intimidados. Em 2023, o Fred Hutchinson Cancer Center em Seattle foi atingido por um ataque de ransomware, e pacientes com câncer receberam e-mails individualmente com a ameaça de divulgar suas informações pessoais se não pagassem.

“Minha preocupação é que isso se transforme em violência no mundo real em breve”, diz Callow. “Quando há milhões para serem obtidos, eles podem fazer algo ruim a um executivo de uma empresa que se recusa a pagar, ou a um membro de sua família.”

Embora ainda não tenha havido nenhum relato de violência resultante de um ataque de ransomware, as gangues têm usado a ameaça como tática. “Vimos em negociações vazadas que eles sugeriram que poderiam fazer algo assim, dizendo: ‘Nós sabemos onde seu CEO mora’”, diz Liska.

A ameaça à vida humana de dentro da internet

Falando da abordagem insensível dos criminosos em relação à vida e à morte, vale a pena notar que os pesquisadores estimam que, entre 2016 e 2021, os ataques de ransomware mataram entre 42 e 67 pacientes do Medicare devido ao ataque a hospitais e ao atraso de tratamentos essenciais.

Liska observa que as gangues de ransomware não operam no vácuo. Seus membros se sobrepõem a entidades como “The Comm”, uma rede global frouxa de criminosos que se organizamonline e oferecem violência como serviço, além de crimes cibernéticos mais tradicionais, como troca de SIM. Membros do Comm anunciam sua disposição de espancar pessoas, atirar em casas e postar vídeos macabros que supostamente retratam atos de tortura. No ano passado, a 404 Media relatou que membros do Comm estão trabalhando diretamente com grupos de ransomware como o AlphV, uma notória entidade que auxiliou em um ataque de alto perfil ao MGM Casinos antes que o FBI interrompesse suas operações ao desenvolver uma ferramenta de descriptografia e apreender vários sites – apenas para retornar meses depois com um ataque à Change Healthcare que interrompeu serviços médicos nos Estados Unidos.

“Isso me deixa muito preocupado”, diz Liska sobre a ligação entre gangues de ransomware e cibercriminosos violentos.

Operação Cronos

A aplicação da lei teve algum sucesso recente em interromper, se não erradicar completamente, os grupos de ransomware. Em fevereiro, uma colaboração internacional apelidada de Operação Cronos interrompeu a prolífica operação de ransomware LockBit apreendendo seus sites e oferecendo descriptografia gratuita às vítimas. As autoridades também prenderam dois supostos afiliados do grupo que estavam baseados na Ucrânia e na Polônia.

Reduzir o volume de ataques de ransomware tem sido difícil em parte porque as gangues de ransomware – que funcionam quase como startups, às vezes oferecendo um serviço de assinatura e suporte 24 horas por dia, 7 dias por semana para seu software enquanto recrutam afiliados para realizarem ataques – frequentemente estão baseadas na Rússia. Isso levou a aplicação da lei ocidental a virar as táticas de intimidação e jogos mentais das próprias gangues contra elas.

Por exemplo, a Operação Cronos usou um cronômetro de contagem regressiva no estilo de um site de shaming de ransomware para revelar a identidade do suposto chefe da LockBit, o cidadão russo de 31 anos Dmitry Khoroshev. Ele também foi acusado em uma acusação de 26 acusações por promotores dos EUA e sancionado. Como Khoroshev aparentemente está na Rússia, é improvável que seja preso a menos que deixe o país. Mas revelar sua identidade ainda pode ter o efeito de interromper ainda mais sua operação de ransomware, corroendo a confiança dos afiliados nele e colocando-o na mira.

“Há muitas pessoas que vão querer colocar as mãos em parte do dinheiro dele”, diz Callow. “Haverá pessoas dispostas a dar uma surra nele e arrastá-lo pela fronteira para um país do qual possa ser extraditado.” Afiliados também podem estar preocupados com a possibilidade de sua prisão se ele deixar a Rússia voluntariamente.

“A aplicação da lei está se adaptando para informá-los de que são vulneráveis”, diz Liska.

Outro obstáculo para controlar o ransomware é a natureza de hidra dos afiliados. Após a interrupção do LockBit, os analistas viram 10 novos sites de ransomware surgirem quase imediatamente. “Isso é mais do que vimos em um período de 30 dias em qualquer momento”, diz Liska.

A luta contra os cibercriminosos

A aplicação da lei também está se adaptando a essa realidade. Em maio, uma colaboração internacional chamada Operação Endgame anunciou que havia interrompido com sucesso várias operações que distribuíam “droppers” de malware. Droppers são uma parte importante do ecossistema do cibercrime, pois permitem que hackers entreguem ransomware ou outro código malicioso sem serem detectados. A Operação Endgame resultou em quatro prisões na Armênia e na Ucrânia, derrubou mais de 100 servidores e apreendeu milhares de domínios. O Endgame empregou táticas psicológicas semelhantes à Operação Cronos, como uma contagem regressiva para vídeos chamativos contendo texto em russo e incentivando os criminosos a “pensar em (seu) próximo movimento”.

Embora a escala do problema do ransomware possa parecer difícil de controlar, tanto Liska quanto Callow dizem que não é impossível. Callow diz que a proibição de pagamento a gangues de ransomware faria a maior diferença. Liska estava menos entusiasmado com a perspectiva de uma proibição de pagamento, mas sugeriu que as ações contínuas da aplicação da lei poderiam, eventualmente, causar um impacto real.

“Falamos muito em ‘bate-um-topo’ quando se trata de grupos de ransomware – você derruba um e outro aparece”, diz Liska. “Mas acho que o que essas operações [de aplicação da lei] estão fazendo é diminuir o tabuleiro. Então, sim, você derruba um e outro aparece. Mas você acaba, com sorte, com cada vez menos deles surgindo.”

Uma batalha constante contra a evolução do crime

A luta contra o ransomware é complexa e em constante evolução. Embora as forças policiais estejam obtendo algumas vitórias, como a Operação Cronos e a Operação Endgame, o problema continua a crescer. A natureza fragmentada das gangues de ransomware, com afiliados independentes e frequentemente baseados em países onde a aplicação da lei é fraca, torna o combate ainda mais desafiador.

Além disso, a crescente colaboração entre gangues de ransomware e grupos de crime violento como “The Comm” levanta preocupações sérias sobre uma possível escalada da violência. Especialistas como Liska apontam para o aumento do uso de táticas de intimidação por ransomware, como vazamentos de dados e ameaças diretas, como sinais preocupantes nesta direção.

Apesar dos desafios, especialistas como Callow oferecem um lampejo de esperança. Ele acredita que proibir pagamentos a ransomware poderia ser uma medida altamente eficaz. Liska, embora menos convicto sobre a proibição, sugere que as contínuas ações de combate por parte das autoridades policiais, como expor a liderança de gangues e interromper infraestruturas, podem gradualmente enfraquecer o ecossistema do ransomware.

No fim das contas, a batalha contra o ransomware exigirá uma abordagem multifacetada. A cooperação internacional entre as forças policiais é essencial para rastrear e prender afiliados de ransomware. Além disso, as empresas e organizações precisam investir em melhores práticas de segurança cibernética para dificultar os ataques iniciais.

O futuro do ransomware permanece incerto. No entanto, a conscientização pública sobre a gravidade da ameaça e a crescente determinação das autoridades policiais oferecem alguma esperança de que a maré possa começar a virar contra esse cibercrime devastador.